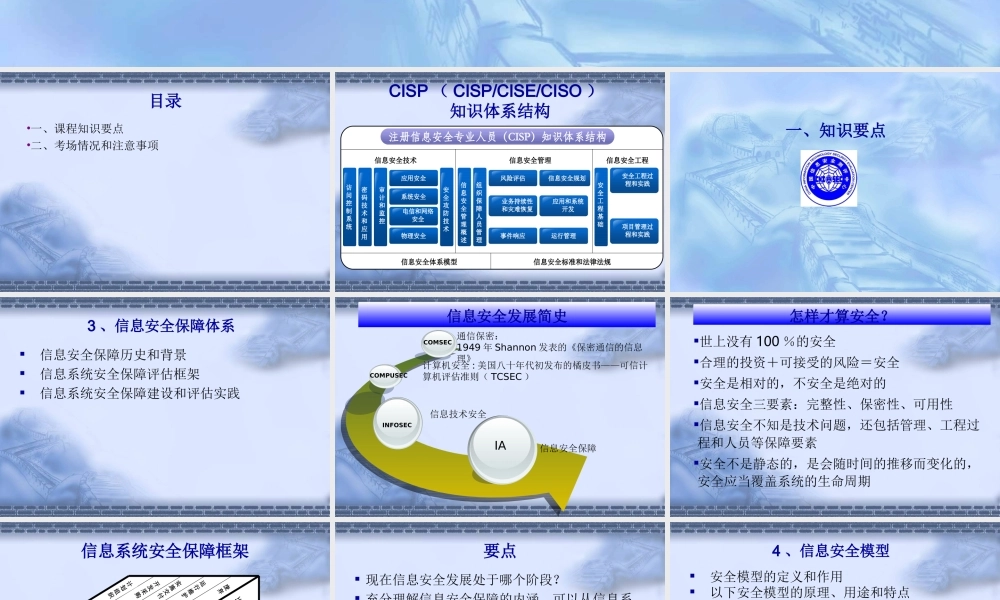

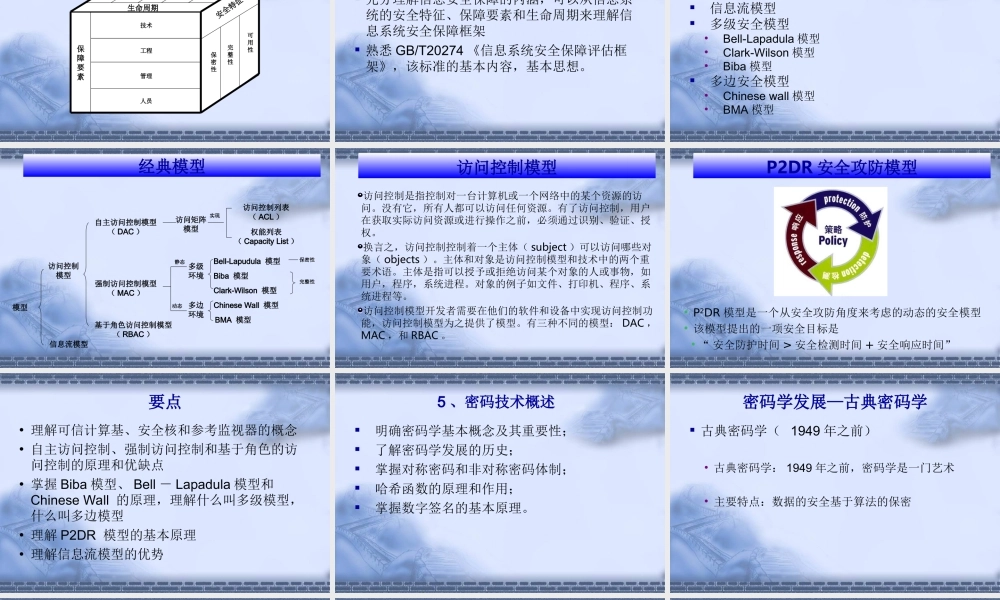

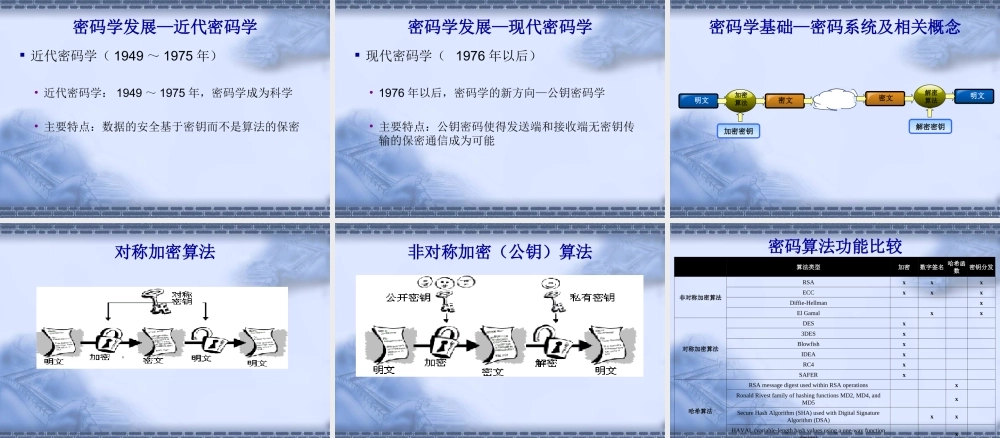

CISP培训复习串讲中国信息安全测评中心目录•一、课程知识要点•二、考场情况和注意事项CISP(CISP/CISE/CISO)知识体系结构注册信息安全专业人员(CISP)知识体系结构信息安全技术信息安全管理信息安全工程信息安全体系模型信息安全标准和法律法规信息安全管理概述应用安全系统安全电信和网络安全物理安全访问控制系统密码技术和应用审计和监控安全攻防技术应用安全系统安全电信和网络安全物理安全访问控制系统密码技术和应用审计和监控安全攻防技术组织保障人员管理风险评估业务持续性和灾难恢复事件响应信息安全规划应用和系统开发运行管理安全工程过程和实践项目管理过程和实践安全工程基础一、知识要点3、信息安全保障体系信息安全保障历史和背景信息系统安全保障评估框架信息系统安全保障建设和评估实践信息安全发展简史IAINFOSECCOMPUSECCOMSEC通信保密:1949年Shannon发表的《保密通信的信息理》计算机安全:美国八十年代初发布的橘皮书——可信计算机评估准则(TCSEC)信息技术安全信息安全保障怎样才算安全?世上没有100%的安全合理的投资+可接受的风险=安全安全是相对的,不安全是绝对的信息安全三要素:完整性、保密性、可用性信息安全不知是技术问题,还包括管理、工程过程和人员等保障要素安全不是静态的,是会随时间的推移而变化的,安全应当覆盖系统的生命周期信息系统安全保障框架技术工程管理人员保障要素开发采购实施交付运行维护完整性可用性废弃保密性安全特征计划组织生命周期要点现在信息安全发展处于哪个阶段?充分理解信息安全保障的内涵,可以从信息系统的安全特征、保障要素和生命周期来理解信息系统安全保障框架熟悉GB/T20274《信息系统安全保障评估框架》,该标准的基本内容,基本思想。4、信息安全模型安全模型的定义和作用以下安全模型的原理、用途和特点信息流模型多级安全模型•Bell-Lapadula模型•Clark-Wilson模型•Biba模型多边安全模型•Chinesewall模型•BMA模型经典模型模型访问控制模型信息流模型强制访问控制模型(MAC)自主访问控制模型(DAC)访问矩阵模型访问控制列表(ACL)权能列表(CapacityList)实现多级环境多边环境静态动态Bell-Lapudula模型Biba模型Clark-Wilson模型ChineseWall模型BMA模型保密性完整性基于角色访问控制模型(RBAC)访问控制模型访问控制是指控制对一台计算机或一个网络中的某个资源的访问。没有它,所有人都可以访问任何资源。有了访问...