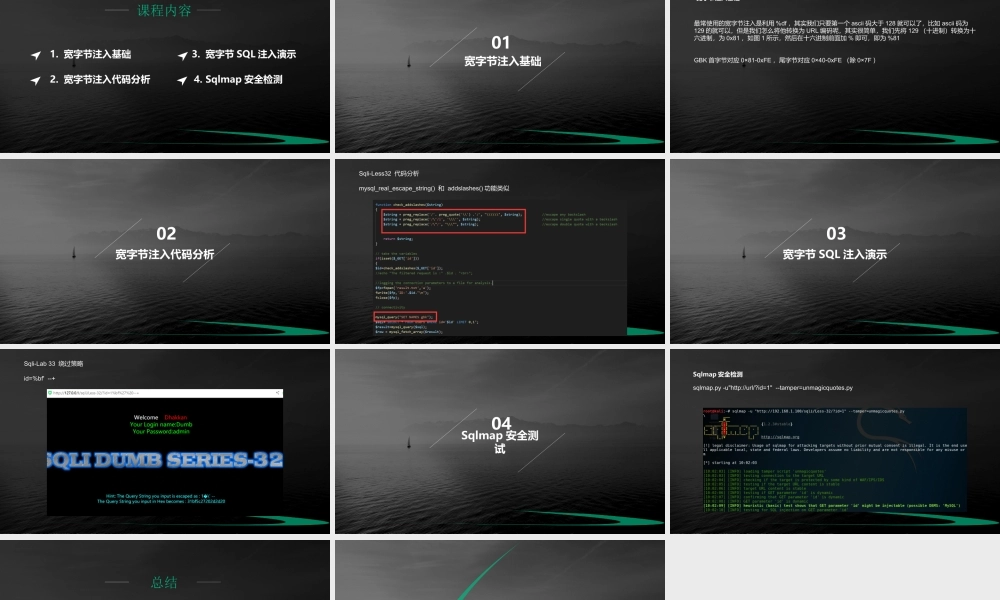

2018Web攻防训练营宽字节SQL注入1.宽字节注入基础2.宽字节注入代码分析3.宽字节SQL注入演示4.Sqlmap安全检测课程内容01宽字节注入基础宽字节注入基础最常使用的宽字节注入是利用%df,其实我们只要第一个ascii码大于128就可以了,比如ascii码为129的就可以,但是我们怎么将他转换为URL编码呢,其实很简单,我们先将129(十进制)转换为十六进制,为0x81,如图1所示,然后在十六进制前面加%即可,即为%81GBK首字节对应0×81-0xFE,尾字节对应0×40-0xFE(除0×7F)02宽字节注入代码分析返回Whois信息Sqli-Less32代码分析mysql_real_escape_string()和addslashes()功能类似03宽字节SQL注入演示Sqli-Lab33绕过策略id=%bf'--+04Sqlmap安全测试Sqlmap安全检测sqlmap.py-u"http://url/?id=1"--tamper=unmagicquotes.py1.宽字节注入基础2.宽字节注入代码分析3.宽字节SQL注入演示4.Sqlmap安全检测总结再见欢迎关注Web安全训练营课程